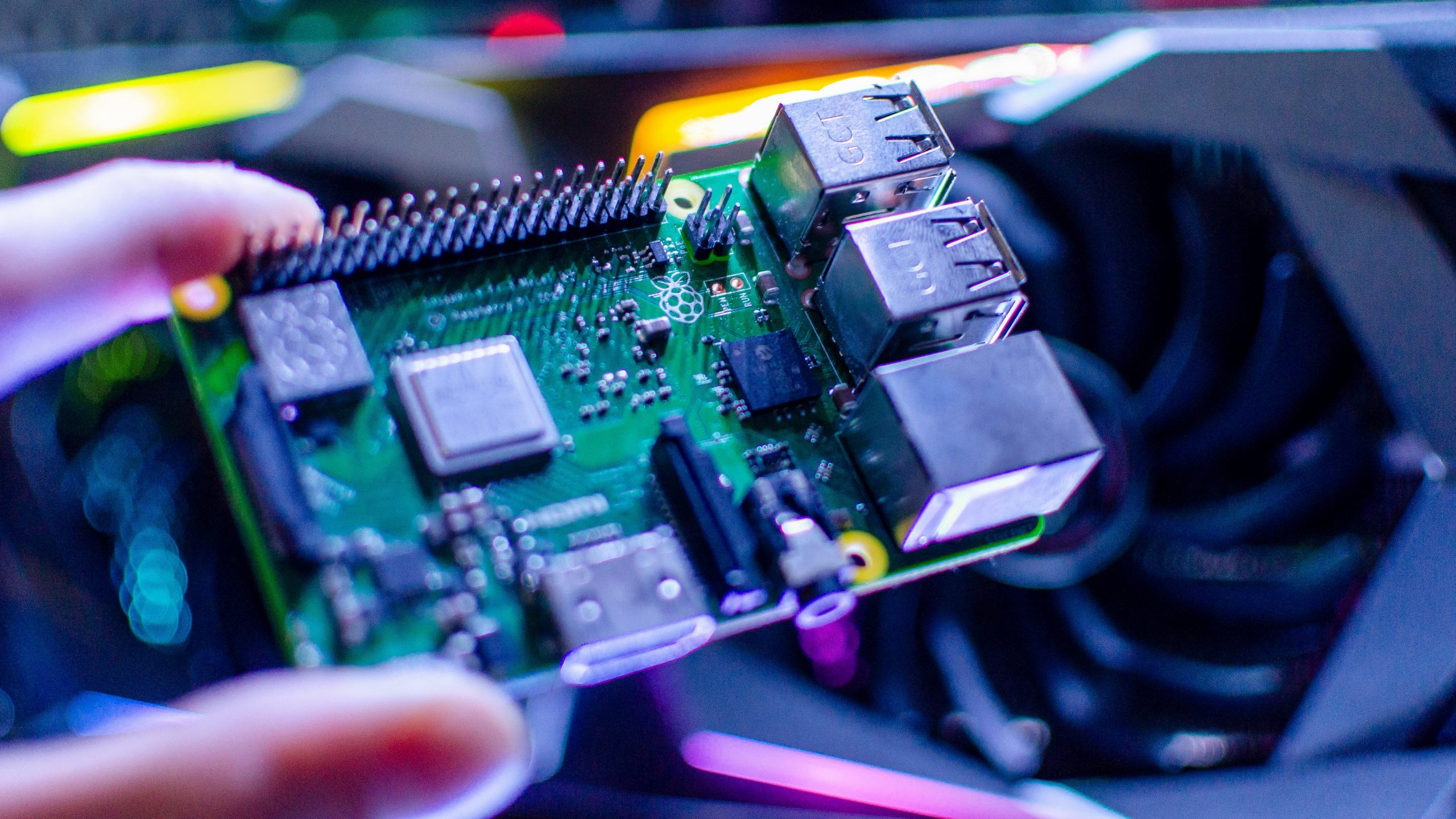

Kiklas | shutterstock.com

Mitte Dezember wurde eine Fähre in Besitz der Mediterranean Shipping Company über Stunden in einem französischen Hafen festgesetzt, wie Bloomberg berichtete. Der Grund: Es bestand der Verdacht, dass russische Cyberkriminelle versucht haben, das Netzwerk des Schiffs zu hacken – mit einem Raspberry Pi. Dieser war demnach mit einem Mobilfunkmodem gekoppelt, das den Fernzugriff auf das interne Computernetzwerk der Fähre und externe Verbindungen ermöglichen sollte.

Die gute Nachricht: Der Angriffsversuch konnte dank robuster Security-Maßnahmen an Bord gestoppt werden. Dem Bloomberg-Bericht zufolge waren Office- und Operations-Netzwerke getrennt und der Fernzugriff auf kritische Steuerelemente des Schiffs deaktiviert. Das habe verhindert, dass die Angreifer sich lateral durch das Netzwerk bewegen konnten und war entscheidend, um mögliche Sabotage- oder auch Entführungsszenarien zu verhindern.

Was soll dann dieser Beitrag? Analysten schätzen, dass die Hälfte aller Unternehmen durch einen identischen Angriff kompromittiert worden wäre, weil physische Security vielerorts immer noch nicht die nötige Beachtung findet.

Enterprise-Kontrollen, die ins Leere laufen

CISOs und Sicherheitsentscheider sollten sich eingehend damit beschäftigen, wie gut eigentlich relevante Gebäude – also Büros, Geschäftsstellen oder auch Produktionsstätten – mit Blick auf mögliche physische Angriffe abgesichert sind. Analysten und Security-Profis sehen hier enorm viel Luft nach oben. Etwa Sanchit Vir Gogia, Chefanalyst bei Greyhound Research: “Die meisten Sicherheitsprogramme von Unternehmen sind immer noch auf die falsche Art von Eindringling ausgerichtet. Sie sind für die Personen konzipiert, die einbrechen – nicht für die, die einfach durch die Vordertür hereinspazieren.”

Die Story von der beinahe gehackten Fähre sei ein deutliches Signal dafür, dass sich dringend etwas ändern müsse, so der Analyst: “Ein Raspberry Pi mit Mobilfunkmodem ist nicht nur ein cleveres Gadget. Er bietet auch die Möglichkeit, einen neuen Perimeter innerhalb Ihres Gebäudes zu schaffen.”

Angreifer müssten sich so keine Mühe mehr geben, Firewalls oder VPNs zu überwinden, sie brächten stattdessen einfach ihre eigene Internetverbindung mit: “Das sollte CISOs nachts wachhalten, denn es bedeutet im Umkehrschluss, dass viele etablierte Kontrollmechanismen potenziell ins Leere laufen, weil sie den Fokus auf die falschen Bereiche richten. Wenn der Datenverkehr per Mobilfunk abfließt, nützt auch das beste Monitoring-Gateway nichts.”

Fred Chagnon, Principal Research Director bei der Info-Tech Research Group, teilt die Bedenken von Gogia: “Die meisten Büros verfügen über Dutzende von aktiven Ethernet-Ports in Lobbys, Konferenzräumen und Fluren. Diese sollten standardmäßig auf Switch-Ebene administrativ deaktiviert werden. Ein Port sollte nur dann aktiviert werden, wenn eine bestimmte, autorisierte MAC-Adresse über die 802.1X-Authentifizierung überprüft wurde”, empfiehlt der Experte. Moderne Angreifer so Chagnon weiter, nutzten MAC-Spoofing, um einen Raspberry Pi wie ein legitimes VoIP-Telefon oder einen Drucker aussehen zu lassen. Deshalb empfiehlt er CISOs, in Tools oder fortschrittliche NACs zu investieren, die Fingerprinting auf physikalischer Ebene gewährleisten: “Diese Tools analysieren die elektrischen und zeitlichen Charakteristiken der Hardware, um festzustellen, ob ein Drucker tatsächlich einer ist – oder nur ein ‘Implantat’ auf Linux-Basis.”

Chagnon empfiehlt Sicherheitsentscheidern zudem dringend den umfassenden Einsatz von manipulationssicheren Port-Sperren: “Im Rahmen von Sicherheitskontrollen dürfen zusätzliche Kabel, nicht autorisierte USB-Hubs oder kleine undefinierbare Boxen, die nicht mit dem Bestand übereinstimmen, keinesfalls unter den Tisch fallen”, mahnt der Experte.

Raspberry Pi gefunden?

Sollten Sie im Zuge Ihrer Kontrollmaßnahmen solche Geräte identifizieren, ist in erster Linie Vorsicht angebracht. Zwar empfiehlt es sich, das Device zu isolieren und forensisch zu untersuchen – allerdings sollten Sie dabei mit Bedacht vorgehen. Das rät zumindest Flavio Villanustre, CISO der LexisNexis Risk Solutions Group: “Solche Devices vom einfach vom Netzwerk zu trennen, könnte zum Verlust wichtiger forensischer Informationen führen.”

Es sei nicht allzu schwer, das Gerät mit einer Batterie oder einem Superkondensator auszustatten, die dafür sorgen, dass sich das Device selbst löscht, wenn es vom Netzwerk getrennt oder auf andere Weise manipuliert wird. Darüber hinaus bestehe die Gefahr, dass die Geräte mit weiteren Devices verbunden seien, die schädliche Aktionen auslösen könnten – im Extremfall auch Sprengstoffexplosionen.

Kaveh Ranjibar, CEO von Whisper Security, hat einen weiteren guten Tipp für CISOs mit physischen Security-Problemen auf Lager: “Mithilfe einer intelligenten Infrastruktur können Sie Bedrohungsakteure oft darüber identifizieren, wo der verwendete Command-and-Control-Server steht. So lässt sich oft schon vor dem Zugriff auf die Hardware erkennen, ob es sich um Script-Kiddies oder staatlich beauftragte Hacker handelt.”

Wie Ranjibar festhält, können Devices dieser Art viele nützliche Informationen preisgeben, sobald sie erbeutete Daten “nach Hause” senden: “Ein Gerät wie ein Raspberry Pi, das für schadhafte Zwecke eingesetzt wird, ist selbst mit einem Mobilfunkmodem nicht unsichtbar. Es muss sich mit der Zentrale verbinden, um Befehle zu empfangen oder Daten zu exfiltrieren. Dadurch entsteht ein Infrastruktur-Fußabdruck: eine neue IP-Adresse, eine DNS-Resolution oder eine Verbindung zu einer bestimmten ASN”, erklärt der Sicherheitsexperte.

Er fügt hinzu: “CISOs benötigen eine kontinuierliche Überwachung der externen Infrastruktur. Sie können vielleicht nicht die Person erwischen, die das Gerät platziert. Aber sie sollten dafür sorgen, das Gerät sofort zu erwischen, wenn es sich mit dem Netz verbindet.” (fm)

No Responses