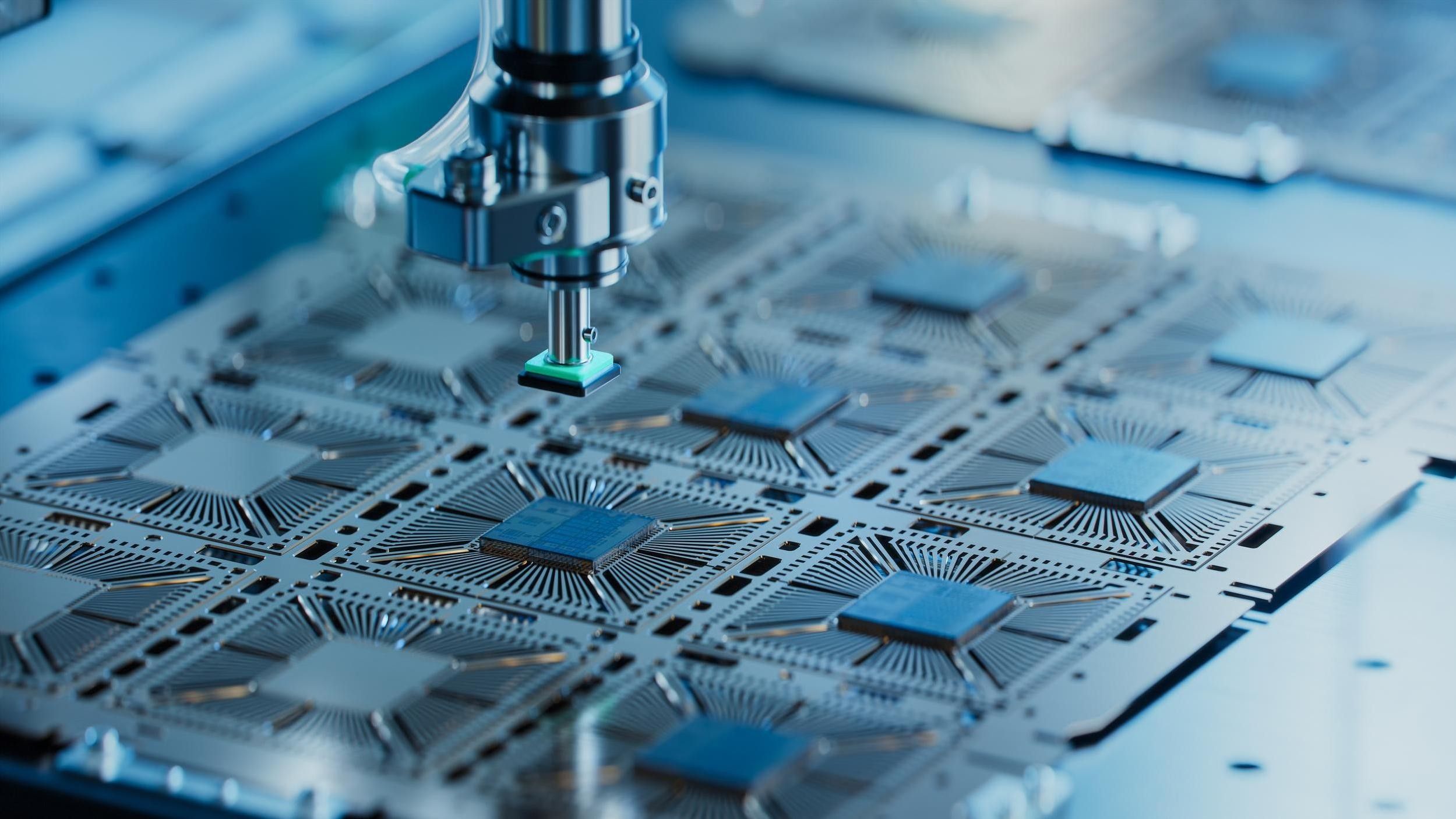

IM Imagery – shutterstock.com

Mit „Battering RAM“ und „Wiretrap“ haben Forscher zwei mögliche Angriffsvektoren auf Chips von Intel und AMD entdeckt, wie sie etwa in Servern von Rechenzentren und Cloud-Anbietern verbaut werden. Wie das Nachrichtenportal Ars Technica berichtet, umgehen die Attacken Sicherheitsmaßnahmen der Hersteller auf der Hardware, so dass eigentlich verschlüsselte Informationen eingesehen, manipuliert und sogar mit Backdoors versehen werden können.

Um Geheimnisse auf Chips zu schützen, speichern Hersteller bestimmte Prozesse und Daten in sogenannten Trusted Execution Enclaves (TEEs). Das sind dedizierte, verschlüsselte Subsysteme auf den Platinen. Intel nennt seine Variante davon SGX, bei AMD heißt es SEV-SNP. Die Attacken heben diese Verschlüsselung aus.

Der Teufel im Detail

Sowohl Battering RAM als auch Wiretrap funktionieren über einen sogenannten Interposer, ein Zwischenstück, das als physische, elektrische Brücke zwischen verschiedenen Chips und Komponenten dient. Dieser Interposer wird zwischen der CPU und dem Speichermodul installiert. Damit kann das Gerät Daten auslesen, die zwischen beiden Komponenten fließen.

Die Krux liegt darin, dass sowohl AMD als auch Intel eine deterministische Verschlüsselung verwenden. Dabei wird aus denselben Klarinformationen mit einem bestimmten Schlüssel immer derselbe verschlüsselte Chiffretext generiert.

Bei Daten, die ruhen und nicht verändert werden, beispielsweise auf einer Festplatte, ist dieser Verschlüsselung effektiv. Wenn die Daten aber in Bewegung sind, können Angreifer Veränderungen im Chiffretext beobachten, wenn der Klartext geändert wird.

Im Gegensatz dazu ist die probabilistische Verschlüsselung gegen solche Angriffe resistent, da derselbe Klartext bei der Verschlüsselung in eine Vielzahl von Chiffretexten umgewandelt werden kann, die während des Verschlüsselungsprozesses zufällig ausgewählt werden.

Battering RAM und Wiretrap kurz erklärt

Battering RAM verwendet einen speziell angefertigten analogen Schalter als Interposer, der entweder innerhalb der Lieferkette oder vor Ort in den Rechenzentrenten eingebaut wird. Dieser führt dann entweder eine virtuelle Maschine oder eine Anwendung an einem ausgewählten Speicherort aus und liest zunächst den unlesbaren Chiffretext aus.

Um diesen zu knacken, erstellt das Gerät anschließend Speicher-Aliase, bei denen zwei verschiedene Speicheradressen auf denselben Speicherort im Speichermodul verweisen. Später spielen die Angreifer den gestohlenen Chiffretext wieder ab, der, da er in dem Bereich ausgeführt wird, auf den der Angreifer Zugriff hat, dann als Klartext wiedergegeben wird. So können verschlüsselte Daten gestohlen und manipuliert werden.

Mit Wiretrap können verschlüsselte Daten zwar ausgelesen, aber nicht verändert werden. Die physische Kompromittierung ähnelt Battering RAM: Über den Interposer wird Chiffretext abgefangen und mit einer Liste an bekannten Klartext-Teilen, aus denen die Chiffre erstellt wurde, verglichen. Mit der Zeit können Angreifer dann genügend Chiffretext klären, um den verwendeten Schlüssel zu rekonstruieren.

Physische Sicherheit schützt vor physischen Attacken

Sowohl Intel als auch AMD schließen physische Angriffe wie Battering RAM und Wiretap aus dem Bedrohungsmodell aus, gegen das ihre TEEs ausgelegt sind. Die einzig praktikable Lösung ist aktuell daher, anfällige Server vor dem physischen Zugriff durch Angreifer zu schützen, etwa durch Sicherheitsmaßnahmen im Rechenzentrum und Lieferantenmanagement, wie sie die ISO/IEC 27001 vorschreibt.

No Responses